https://developer.android.com/about/versions/marshmallow/android-6.0-changes.html#behavior-hardware-idEsta aplicación,

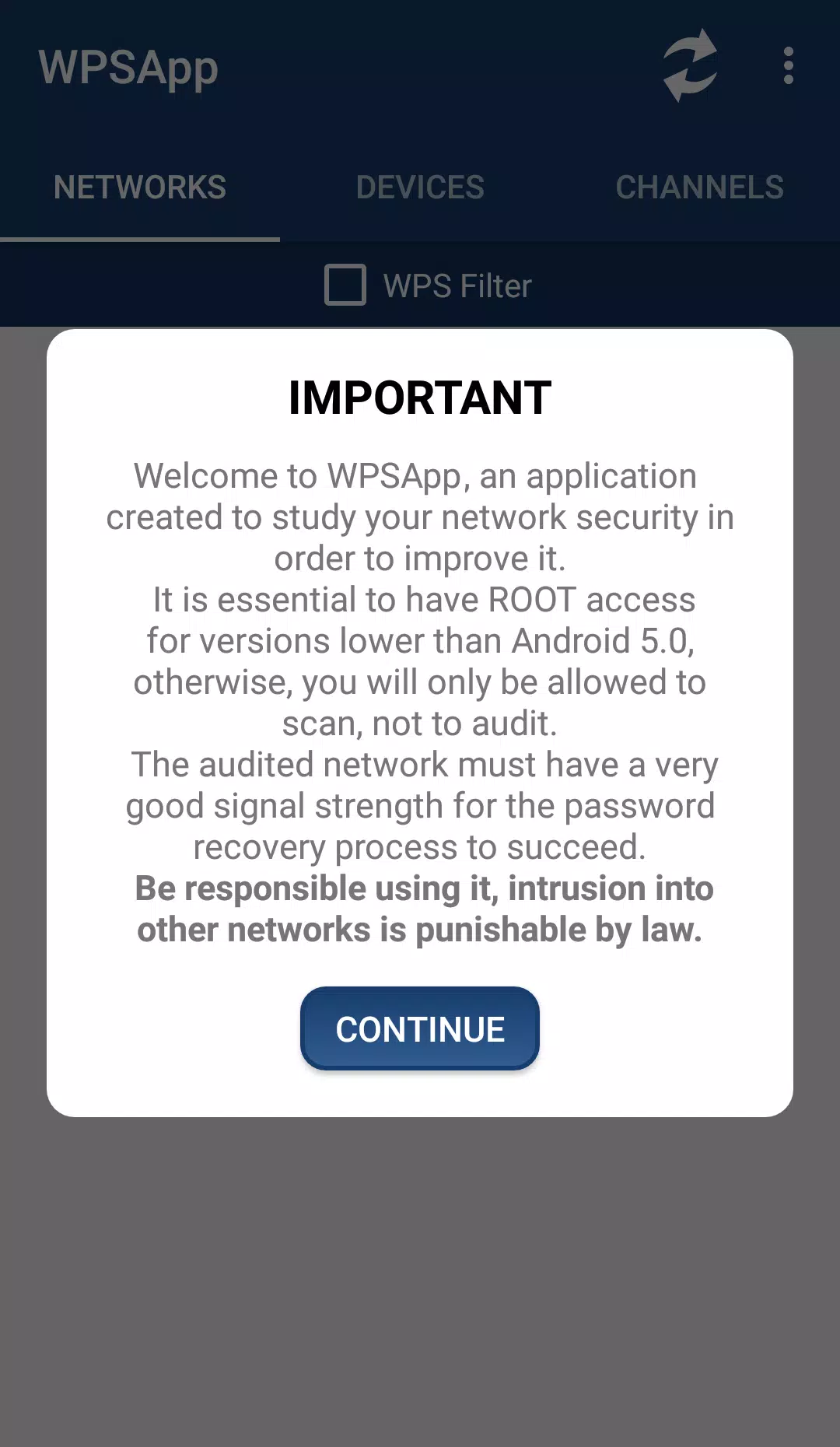

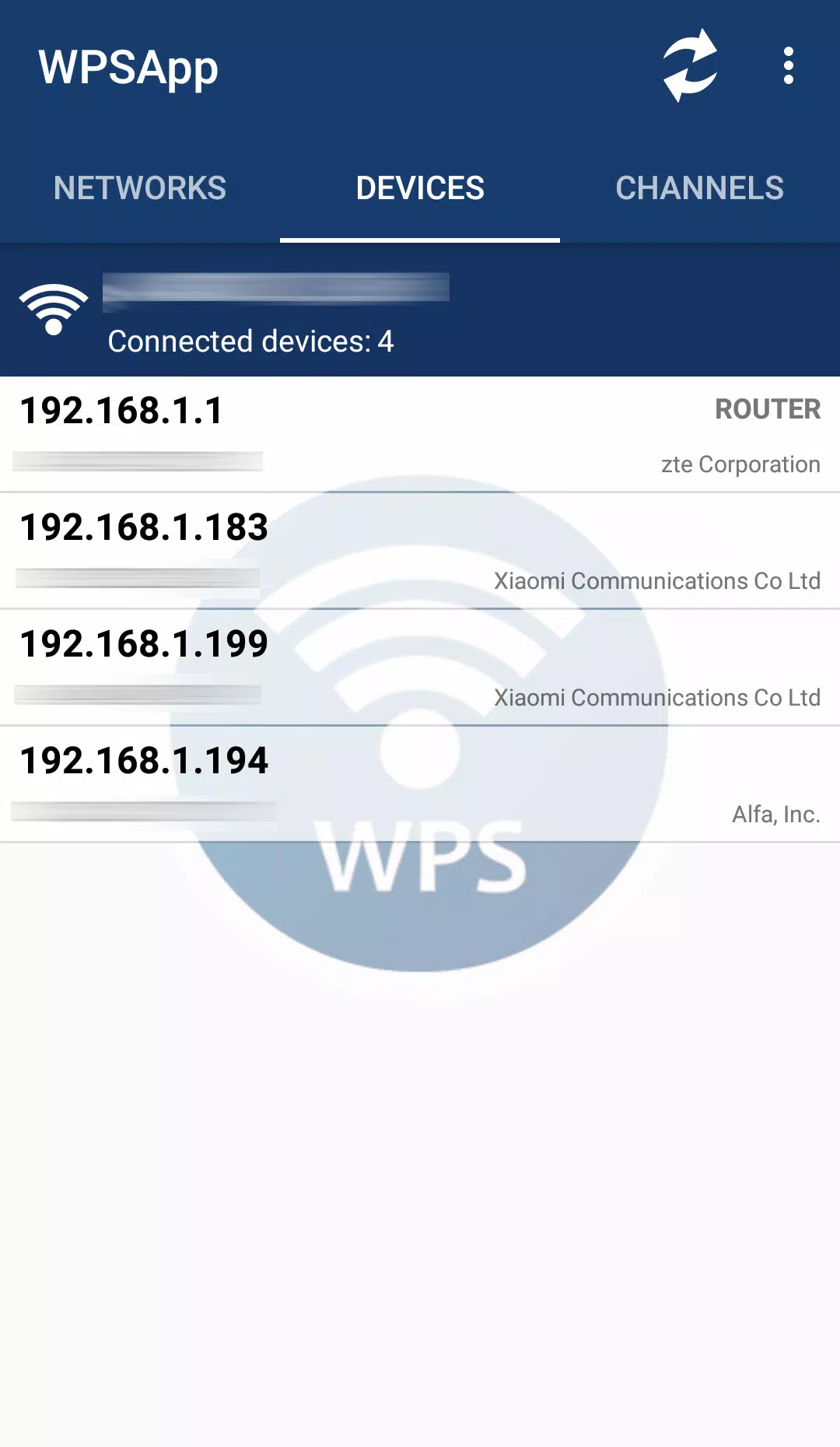

, evalúa la seguridad de su red WiFi utilizando el protocolo WPS. Muchos enrutadores tienen PIN WPS conocidos o fácilmente calculables, lo que los hace vulnerables. WPSApp aprovecha estos PIN y algoritmos conocidos para probar conexiones e identificar debilidades. Más allá de la prueba de PIN, calcula claves predeterminadas para ciertos enrutadores, muestra contraseñas WiFi guardadas (requiere acceso raíz), escanea dispositivos conectados y analiza la calidad del canal WiFi.WPSApp

La interfaz de la aplicación utiliza códigos de colores para indicar la seguridad de la red:

- Cruz Roja:Red segura; WPS deshabilitado o contraseña predeterminada desconocida.

- Signo de interrogación: WPS habilitado, pero PIN desconocido; la aplicación prueba los PIN comunes.

- Marca verde: Probablemente vulnerable; WPS habilitado con un PIN conocido, o la contraseña se conoce incluso si WPS está deshabilitado.

Consideraciones importantes:

- Acceso raíz: Requerido para ver la contraseña (Android 9/10 y algunas otras funciones).

- Android 6 (Marshmallow) y superior: Requiere permisos de ubicación (requisito de Google).

- Android 7 (Nougat) en dispositivos LG: Es posible que la conexión PIN no funcione debido a limitaciones del software LG.

- Dispositivos Samsung: Puede mostrar contraseñas cifradas como cadenas hexadecimales. Los métodos de descifrado se pueden encontrar en línea.

- Precisión: No todas las redes que muestran vulnerabilidad están realmente comprometidas. Las actualizaciones de firmware suelen corregir estas vulnerabilidades.

- Aviso legal:El acceso no autorizado a las redes es ilegal. El desarrollador no se hace responsable del mal uso. Si su red es vulnerable, inmediatamente desactive WPS y cambie su contraseña por una segura y única.

Más información:

Para obtener más detalles sobre los cambios en los permisos de ubicación de Android 6, consulte:Para problemas o sugerencias, comuníquese con: [email protected]

Agradecimientos: Zhao Chunsheng, Stefan Viehböck, Justin Oberdorf, Kcdtv, Patcher, Coeman76, Craig, Wifi-Libre, Lampiweb, David Jenne, Alessandro Arias, Sinan Soytürk, Ehab HoOoba, drygdryg, Daniel Mota de Aguiar Rodrigues.

Captura de pantalla